158. 디지털 포렌식(Digital Forensics) 기술

가. 디지털 포렌식의 개념

디지털 포렌식은 디지털환경과 장비로부터 법정 제출을 전제로 디지털 증거 자료를

수집, 분석하는 기술이다. 디지털 데이터는 조작, 변경, 삭제 등이 쉽게 이루어진다.

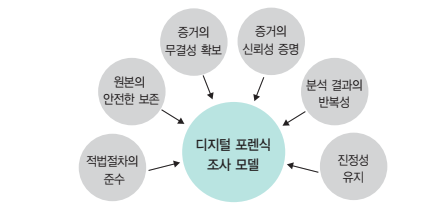

그러므로 디지털 데이터로부터 확보한 디지털 증거가 법적효력을 가지기 위해서는 [그

림 9-14]와 같이 증거 데이터의 진정성, 무결성, 신뢰성, 원본성이 확보되어야 한다.

증거데이터의 진정성이란 저장, 수집 과정에서 오류가 없으며, 의도된 결과가 정

확히 획득되었고, 그로 인해 생성된 자료인 것임이 인정되어야 한다는 것이다. 무결

성이란 증거 데이터가 저장된 매체에서 법정에 제출되기까지 변경이나 훼손없이 보호

되었다는 것을 말하며, 신뢰성이란 증거 데이터의 분석 등 처리에 사용된 장비 및 프

로그램의 신뢰성이 입증되어야 한다는 것을 뜻한다. 디지털 증거 자체는 가시성과 가

독성이 없으며 매체독립적인 정보이기 때문에 법정에 제출할 때 가시성, 가독성 있는 형태로 변환하여 제출하게 된다. 원본성이란 이러한 경우 제출되는 증거 데이터가 원매체에 있는 증거와 동일해야 함을 의미한다.

나. 디지털 포렌식의 수행절차

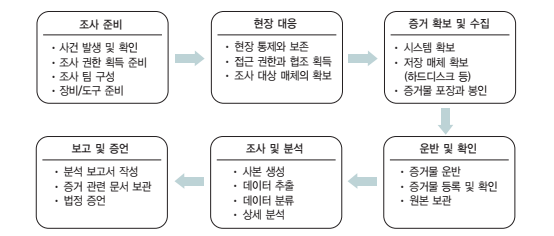

디지털 포렌식 조사 모델에 있어서의 수행절차는 [그림 9-15]와 같이 조사 준비

(preparation), 현장대응, 증거 확보 및 수집(acquisition), 운반 및 확인(preservation),

조사 및 분석(examination & analysis), 보고서 및 증언(reporting) 등 6단계로 구성된다.

조사준비단계는 위법행위, IT 보안 시스템의 경보 등과 같이 사건이 발생하면, 본

격적인 수사에 앞서 필요한 준비 과정을 수행하는 단계이다. 현장대응단계에서는 증

거물을 최대한 원본 상태로 보존할 수 있고, 이를 통해 사건이 발생한 원인을 파악함

으로써 본격적인 조사를 시작할 것인지를 판단할 수 있는 근거가 된다. 증거 확보 및

수집 단계는 조사 대상자의 증거물을 확보(압수)한 뒤 어떤 종류의 데이터를 어떤 방

식으로 수집할 것인지를 결정하게 된다. 운반 및 확인 단계는 운반 과정에서 증거물

의 무결성 유지와 훼손을 방지하며, 증거물의 누락 및 도난이 없도록 연계보관 원칙

을 면밀히 수행하고, 철저한 확인 과정을 거친다. 조사 및 분석 단계는 처리해야 할

데이터의 양이 많고, 범죄 유형에 따라 조사해야 할 데이터가 서로 다르므로 많은 시

간이 소요된다. 따라서 어떠한 방법으로 분석을 수행할 것인지 전략을 수립하여 분석

할 전체 데이터를 유형에 따라 분류하고, 그 결과를 검토하여 분석을 수행하는 것이

좋다. 끝으로 보고 및 증언 단계에는 조사/분석자의 모든 행동과 관찰 내역, 분석 과

정 등의 내용을 객관적이고 명확하게 보고서를 기록한다.

다. 디지털 포렌식 기술

원본 데이터를 수집하는 기술은 [표 9-4]와 같이 저장매체 이미징 기술, 이미지 인

식 기술, 디지털 증거 무결성 확보 기술, 활성 시스템 정보수집 기술 및 네트워크 정

보수집 기술 등이 포함된다. 원본 데이터는 개인 PC의 하드디스크 등 일반적인 디지

털 저장매체에 존재할 수도 있고, 활성 상태인 시스템의 메모리가 그 대상이 될 수도

있으며, 네트워크 상에 전송 중인 데이터가 수집 대상이 될 수도 있다. 어떤 경우이든

원본을 보존하기 위해 원본과 동일한 사본을 생성한 후 사본을 대상으로 디지털 증거

를 추출하는 것을 원칙으로 하므로 이미징 기술 및 이미지 인식 기술이 필수적이고,

수집한 디지털 데이터에 대한 무결성 확보 기술 또한 요구된다.

디지털 데이터로부터 디지털 증거를 추출하기 위해서는 데이터 고속 검색/분석 기

술, 삭제/손상 데이터 복구 기술, 패스워드 검색 및 암호해독 기술, 정보은닉 탐색 및

추출 기술, 네트워크 분석 및 역추적 기술 등이 요구된다.

표 9-4 절차별 디지털 포렌식 기술

| 구분 | 증거 복구 | 증거 수집 및 보관 | 증거 분석 |

| 저장매체 | •하드디스크 복구 •메모리 복구 |

•하드디스크 복제 기술 •메모리기반 장치 복제기술 •네트워크 정보 수집 •저장매체 복제 장비 |

•저자매체 사용 흔적 분석 •메모리 정보 분석 |

| 시스템 | •삭제된 파일 복구 •파일시스템 복구 •시스템 로그온 우회기법 |

•휘발성 데이터 수집 •시스템 초기 대응 •포렌식 라이브 CD/USB |

•윈도우 레지스트리 분석 •시스템 로그 분석 •프리패치 분석 •백업 데이터 분석 |

| 구분 | 증거 복구 | 증거 수집 및 보관 | 증거 분석 |

| 데이터 처리 |

•언어통계 기반 복구 •암호 해독 / DB 구축 •스테가노그래피 •파일 조각 분석 |

•디지털 저장 데이터 추출 •디지털 증거 보존 •디지털 증거 공증/인증 |

•데이터 포맷 별 분석 •영상 정보 분석 •데이터베이스 정보 분석 •데이터 마이닝 |

| 응용/ 네트워크 |

•파일 포맷 기반 복구 •프로그램 로그온 우회기법 •암호 통신 내용 해독 |

•네트워크 정보 수집 •네트워크 역추적 •데이터베이스 정보 수집 •허니넷 |

•네트워크 로그 분석 •해쉬 데이터베이스 •바이러스/해킹 분석 •네트워크 시각화 |

| 기타 기술 | •개인정보보호 기술, 디지털포텐식 수사 절차 정립, 범죄 유형 프로파일링 연구, 통합 타 임라인 분석 •디지털포렌식 도구 비교 분석, 하드웨어/소프트웨어 역공학 기술, 회계부정탐지 기술 |

||

'정보통신일반' 카테고리의 다른 글

| 정보통신기사, 정보통신학과, 통신직 등 정보통신일반 요점 정리 160. 침입탐지 시스템과 침입방지시스템 (5) | 2023.07.13 |

|---|---|

| 정보통신기사, 정보통신학과, 통신직 등 정보통신일반 요점 정리 159. 방화벽 (5) | 2023.07.12 |

| 정보통신기사, 정보통신학과, 통신직 등 정보통신일반 요점 정리 157. 봇넷(Botnet) 대응 기술 (14) | 2023.06.27 |

| 정보통신기사, 정보통신학과, 통신직 등 정보통신일반 요점 정리 156. 바이러스와 웜 (9) | 2023.06.26 |

| 정보통신기사, 정보통신학과, 통신직 등 정보통신일반 요점 정리 155. 시스템 보안의 개요 (24) | 2023.06.25 |